Jak uchronić się przed oszustami na FB i przeciwdziałać fejkom?

Macie znajomych, którzy wciąż udostępniają informacje o biednych zwierzątkach, chorych dzieciach lub niesłychanych zdarzeniach? Mają dobre chęci, ale przyczyniają się do rozpowszechniania oszustw i fejków. Jak rozpoznawać spamy, scamy i fejki? Jak odpowiedzialnie podchodzić do rozsyłanych po internecie informacji?

Mechanizm rozpowszechniania oszustw poprzez media społecznościowe jest dość prosty. Wystarczy zwrócić uwagę na kilka oczywistych elementów, by uchronić siebie i wiele innych osób przed staniem się ofiarą oszustwa.

Będzie niżej o tym, jak rozpoznawać fejki i oszustwa, ale najpierw krótka historia cyberprzestępstw i wyjaśnienie, kto za nimi stoi.

Niedługa historia cyfrowych oszustw

Oszustwa, z którymi mamy do czynienia w internecie, nie są rozpowszechniane przez pojedyncze osoby. Zdecydowana większość takich spamów, scamów i fejków rozpowszechniana jest dzięki pracy zorganizowanych grup przestępczych, wyspecjalizowanych w oszustwach.

Wraz z (niewielkim) upływem lat i rozwojem technologii, sposoby na oszukiwanie użytkowników internetu ewoluują. 12 lat temu w Dzienniku Internautów opisywałam cała serię oszustw wdrażanych przez DT Software, spółkę z Warszawy, które właściciele stwierdzili, że internetowe scamy przynosić mogą więcej pieniędzy niż np. działalność budowlana. Firma prowadziła różnego rodzaju konkursy, w których można było wygrać drobne nagrody, np. 100 zł. Przejście do kolejnych etapów gry należało potwierdzać płatnymi smsami. Firma jednak mogła zmieniać regulaminy konkursów w trakcie ich trwania, skutkiem czego korzyści finansowe dla gracza przestały istnieć – istniały za to wysokie opłaty.

Kolejnym rodzajem oszustwa były różnego typu spamy i spimy, rozsyłane mailowo lub poprzez komunikatory, zawierające agresywną reklamę i linki m.in. do stron phishingowych. Tą drogą można było nakłaniać internautów do robienia zakupów w nieistniejących sklepach, korzystania z złośliwego oprogramowania itp. Próby wyłudzania dotyczyły niezbyt dużych kwot, dlatego zrozumienie społeczne dla zagrożeń przestępstwami tego rodzaju nie było duże. Również organy ścigania w gruncie rzeczy nie wiedziały, jak sobie z takimi oszustwami radzić.

Gdy poczynaniami oszustów zainteresowała się prokuratura, do której wtedy zwróciłam się o komentarz, policjanci, którzy mieli za zadanie zgromadzić materiał, zupełnie nie wiedzieli, co z tym zrobić. Pierwszy zadzwonił do mnie z Warszawy czyli rejonu działania spółki produkującej narzędzia internetowego oszustwa. Kiedy jednak się okazało, że wiedzę o oszustwie podjęłam jako redaktorka serwisu zarejestrowanego we Wrocławiu, z radością przekierował sprawę do kolejnego miasta. Po jakimś czasie zadzwonił do mnie policjant z Wrocławia, z komisariatu właściwego dla terenu na którym zarejestrowany był wydawca serwisu. Pan nie mógł zrozumieć, jak to jest możliwe, że redakcja jest wirtualna, a ja sama pochodzę z jeszcze innego miasta. Wreszcie przekierował sprawę do mojego miasta. Stąd dzwoniło do mnie dwóch policjantów, jeden z komendy przypisanej do mojego miejsca zamieszkania i potem drugi, który przejął sprawę, gdy dowiedział się, gdzie dokładnie przebywałam w momencie, w którym badałam oszustwo.

Trudno się dziwić, że przez kolejne lata zwykli internauci lekceważyli zagrożenie oszustwami, w sytuacji, w której nie radzili z tym sobie policjanci. A nie radzili sobie, bo uważali, że z ofert premium SMS wystarczy nie korzystać, podejrzane linki do niczego złego nie prowadzą, a kradzież danych niczym nie grozi. Świadomość zagrożeń z czasem zmieniała się, ale dochodziły kolejne rodzaje oszustw, coraz lepiej skrojone pod potrzeby oszustów.

Wojna cyfrowa

Oszustwami internetowymi zajmują się grupy przestępcze, tym groźniejsze, że czasami działające na zlecenie służb specjalnych. Służby specjalne w czasach zimnej wojny z trudem przenikały granice państw, dużym nakładem sił i środków werbowały kolejnych agentów i uzyskiwały wpływ na jednostki, które przez długi czas mozolnie wdrażały pożądane dla wrogich sił działania. Dziś służby specjalne mogą na bazie zasobów zespołów sprawnych cyberprzestępców błyskawicznie opanować tysiące komputerów służących do rozpowszechniania fejków i oszustw, pozyskać znaczne środki na działalność oraz roznieść po świecie nieprawdziwe, szkodliwe informacje.

W połowie 2020 roku nastąpił hackerski atak na Garmina. Paraliż systemów Garmina wywołał trochę ironicznych komentarzy w internecie, że maniacy treningów nie będą już mogli rejestrować swoich osiągnięć, dystansów i czasów i pozostało obserwować jak spółka poradzi sobie z szantażystami. Hackerzy zażądali 10 milionów dolarów okupu za deszyfrację serwerów Garmina, a potem dość swobodnie zeszli ze swoich żądań o ponad połowę.

Szantażyści nie atakowali wprost. Droga wiodła m.in. przez zainfekowane złośliwym oprogramowaniem komputery 30 dużych firm prywatnych w USA. Na komputery włamano się poprzez fałszywe powiadomienia o aktualizacjach popularnego oprogramowania (z użyciem SocGholish, złośliwego frameworku opartego na JavaScripcie). To również nie zostało zrobione za pomocą bezpośredniego działania, znanego przeciętnemu internaucie z filmów o hackerach, a poprzez zhakowane witryny amerykańskich serwisów.

Atak był wymierzony w Garmina i oczywiście chodziło o niemały okup, ale prawdopodobnie nie tylko, a nawet przede wszystkim nie o ów okup. O co? Atak na Garmina uderzył również w niektóre usługi używane przez pilotów, w tym raporty pogodowe i pozycyjne oraz plany lotów. I to już wygląda jak działanie wrogiego państwa, nie sądzicie?

Taką pracę mógł wykonać tylko profesjonalny zespół programistów, zapewne posiadających rodziny, kredyty hipoteczne i zwierzęta domowe na utrzymaniu. Taki zespół – wiele na to wskazuje – pracuje cały czas pod kierunkiem pewnego młodego człowieka pochodzącego z Ukrainy, a obecnie pracującego w Moskwie. Ów młody człowiek jest zięciem znanego rosyjskiego weterana, odpowiedzialnego za operacje specjalne na terenach Iraku. Młodzieniec (obecnie po 30-stce), o którym mowa, oraz jego kolega, są poszukiwani przez amerykańskie FBI, NCA i National Cyber Security Center, a nagroda za doprowadzenie do schwytania ich wynosi 5 milionów dolarów. Obaj wspomniani programiści pracują przy oszustwach od przynajmniej 2009 roku, kierując swoje ataki na – głównie – USA i Wielką Brytanię. Według Lynne Owens, dyrektor generalnej NCA, tylko w Wielkiej Brytanii straty spowodowane działalnością tych dwóch (nie licząc Garmina) sięgają setek milionów dolarów. Ofiarami oszustw są zarówno duże podmioty finansowe, jak i drobni ciułacze.

Jak bronić się przed oszustwami?

2020 przyniósł intensyfikację działań cyberprzestępców, a to z powodu znacznego przeniesienia się przez nasza cywilizację do internetu. Cyfrowa praca, zdalne nauczanie, spotkania online, zwiększona aktywność w mediach społecznościowych – dla internautów to nowa rzeczywistość, a dla cyberprzestępców nowe pole do popisu.

Rozpoznawanie fejków stało się działaniami podobnymi do działań kontrwywiadu. Jednym z krajów, które najskuteczniej walczą z fejkami, dezinformacją i – co za tym idzie – z oszustwami i cyberprzestępczością ogromnej skali – jest Finlandia, wdrażająca do walki najmłodszych internautów. Dezinformacja jest celem, Finlandia broni się przez nią najbardziej skutecznie ze wszystkich krajów Europy. Fińskie dzieci uczą się odróżniać prawdziwe informacje od fałszywych.

Nauczmy się i my. Zacznijmy od oszustw na Facebooku.

Przeciętny fejk, który nakłania użytkowników do dalszych działań i może prowadzić np. do kradzieży lub „tylko” przejęcia tożsamości ofiary skonstruowany jest następująco:

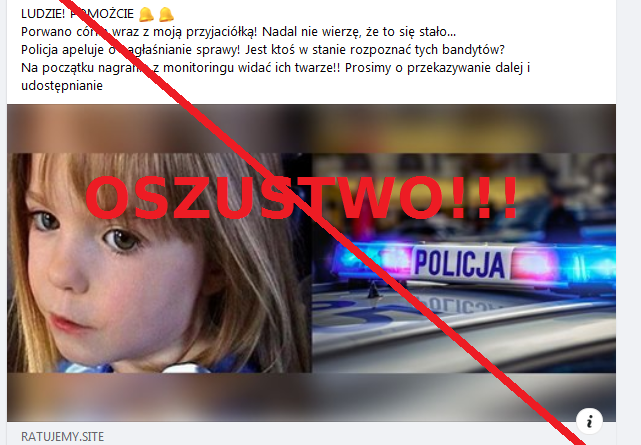

- w social mediach pojawia się post o dramatycznej treści,

- zawiera pewne słowa-klucze, które działają emocjonalne i odciągają uwagę czytającego od racjonalnej warstwy komunikatu,

- często rozpowszechniany jest w zamkniętych, ale licznych grupach,

- ma dramatyczne zdjęcie – albo przedstawiające dość dosłownie opisywaną sytuację albo zawierający dramatyczny element – w tym wypadku jest to dziecięca twarz o wyrazistych, smutnych oczach i radiowóz,

- treść jest spersonalizowana – autor pisze o tym, że cała sytuacja dotyczy jego samego lub kogoś bliskiego – kogoś z rodziny, przyjaciela etc.,

- często pojawia się apel „pomóżmy, szukajmy, ratujmy”. Bywa, że pojawiają się dodatkowe zachęty jak „jedno kliknięcie może uratować życie”.

Tego rodzaju przekaz sprawia, że ludzie z ciekawości zaczynają klikać w post z załączonym linkiem. Po kliknięciu w ten post przenosiliśmy się na stronę zawierająca informację o dramatycznych szczegółach zdarzenia. Z reguły znajduje się dalej link, w którym mogą się rzekomo znajdować dalsze informacje lub który umożliwia powrót na FB – pod warunkiem, że znów się tam zalogujemy. (Ciąg dalszy niżej.)

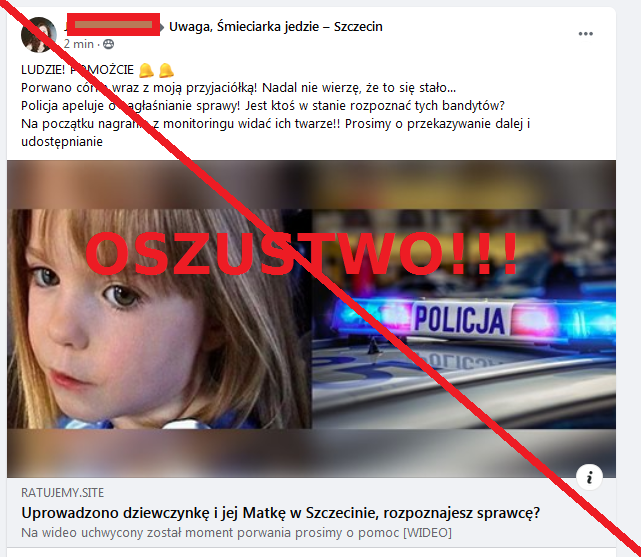

W tym konkretnym przypadku post opublikowano w zamkniętej, ale bardzo dużej grupie, liczącej ponad 20 tysięcy członków. Autorką była osoba ze zdjęciem twarzy w profilu, ale imieniem i nazwiskiem celowo niepełnym, a zatem pierwszy etap weryfikacji autora już nie był możliwy. Mógł to być prawdziwy, a przejęty profil lub jedno z wielu troll-kont an FB, założonych tylko po to, by siać fejki.

W teście informacji jest:

- apel rozpaczliwie podkreślony emotikonami,

- odniesienie do własnego doświadczenia – oto porwano przyjaciółkę autorki postu,

- znajduje się emocjonalny przekaz „nadal nie wierzę, że się to stało”,

- powołanie się na autorytet policji i wskazanie, że w źródle informacji widać twarze bandytów,

- jest apel o upowszechnianie.

Już nawet wstępna analiza postu pozwala nabrać podejrzeń. Treść jest socjotechnicznie sprawna, ale nikt osobiście zaangażowany w problem i w stresie nie pisze „nadal nie wierzę, że się to stało…”. W opisie jest o sprawcach, w tytule informacji o sprawcy. Widać – i to jest bardzo ważne – domenę strony – „RATUJEMY.SITE” czyli nazwa nie mająca nic wspólnego ani z policją ani z jakimkolwiek serwisem informacyjnym. To czego na zrzucie z ekranu nie widać, to że komentowanie postu zostało natychmiast przez autorkę wyłączone, co uniemożliwiło komentarze „oszustwo” i inne tego typu reakcje. Administratorzy grupy błyskawicznie post zdjęli, ale z pewnością – tak jak ja – kilka osób link kliknęło.

W tym konkretnym poście o oszustwie świadczyło jeszcze zdjęcie dziecka. To znana na całym świecie, a prawdopodobnie od wielu lat nieżyjąca Madeleine McCann, porwana w 2007 roku w Portugalii córka brytyjskiego małżeństwa. Jej fotografie były wykorzystywane nie raz, bo przez bardzo wiele lat miały doprowadzić do odnalezienia śladów po dziewczynce. Charakterystyczne wielkie oczy, trochę nieobecne spojrzenie – tym razem jej twarz została wykorzystana przez przestępców.

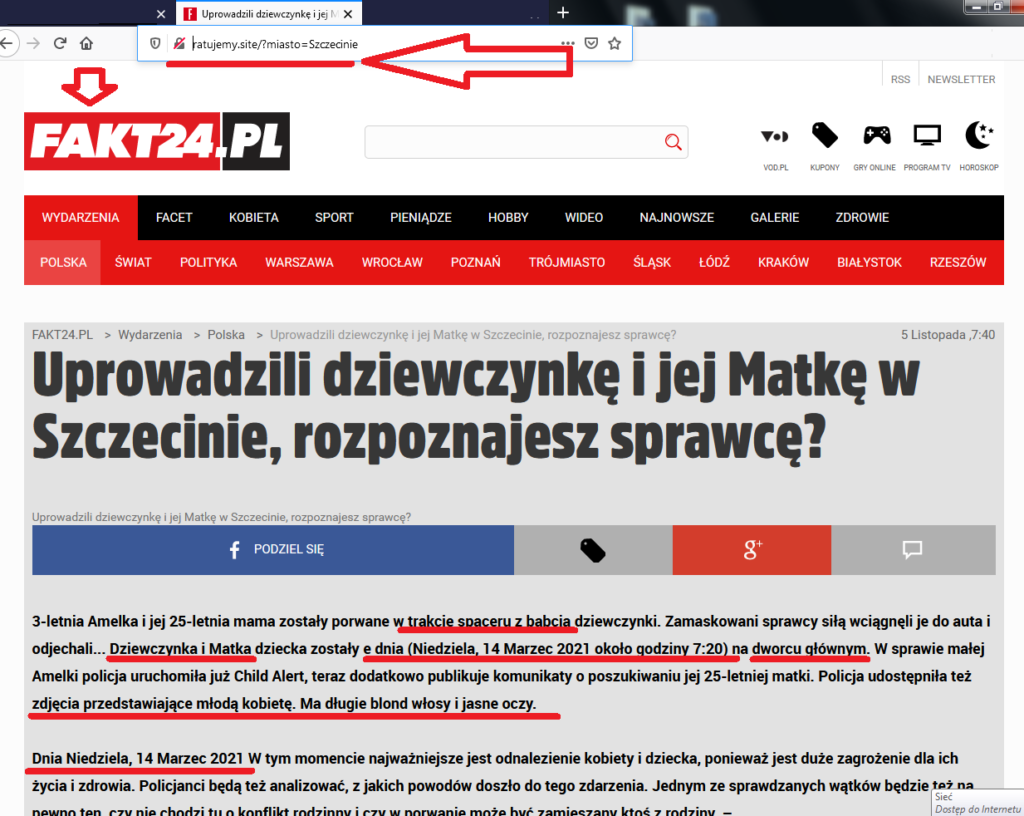

Strona, na która post kierował wygląda jak fakt24.pl. Nie zdążyłam sprawdzić, czy linki w menu były aktywne, ale całość była bardzo ładną kopią oryginału. Zwróćcie uwagę na adres w pasku adresów: ratujemy.site i informacja, że chodzi o Szczecin. Ta informacja może dodatkowo zmylić osobę, która prześlizgnie się wzrokiem po pasku adresów. Nad tytułem znajduje się fałszywa ścieżka tego artykułu w serwisie Fakt24.pl.

Tekst zawiera błędy językowe i edycyjne, więc jeśli nie zwróciliście uwagi na adres strony, to wysilcie zmysł krytyczny dotyczący tekstu. „Matka” pisana jest z wielkiej litery, jak nazwa własna. Treść jest w gruncie rzeczy bez sensu. Kobiety porwano na spacerze z babcią na dworcu głównym (?!), zamaskowani sprawcy wciągnęli je do auta i monitoring (skoro na nagraniu są ich twarze) ich zarejestrował, a świadkowie nie. Rysopis porwanej w momencie, w którym wiadomo, kim była, to również informacja absurdalna. Poza tym sam rysopis porwanej jest więcej niż śmieszny. Uwagę w tekście zwracają też błędy edycyjne czyli wklejanie w losowych miejscach daty i godziny zdarzenia.

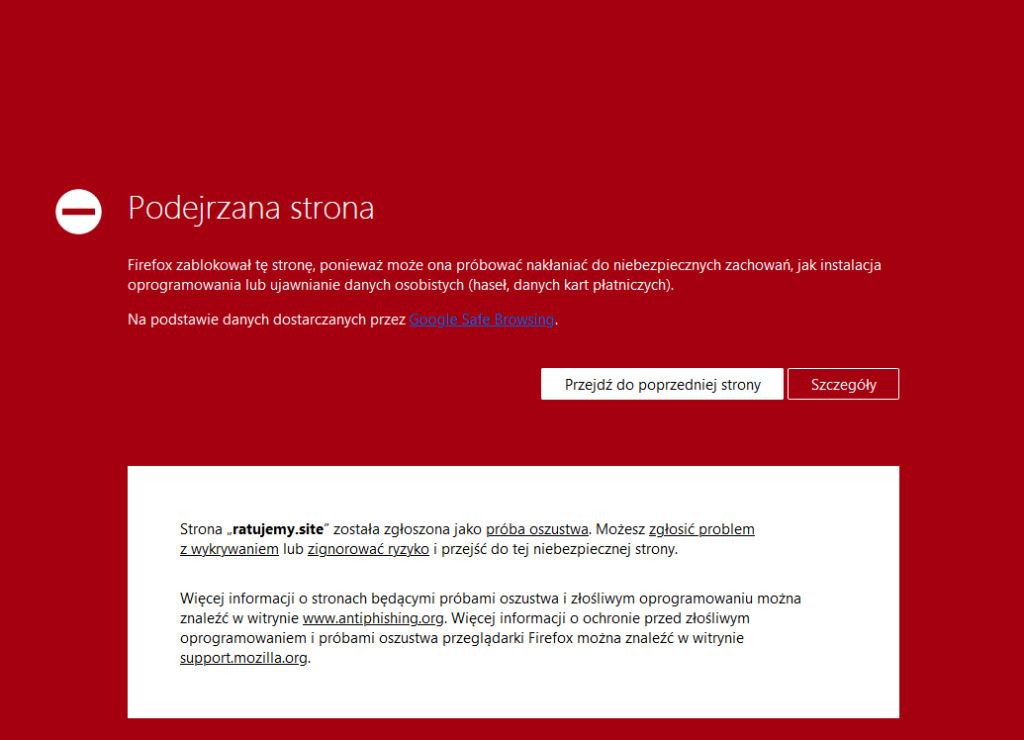

Ewidentne oszustwo zostało błyskawicznie zgłoszone i zablokowane.