Czysto retoryczne pytanie o poziom zabezpieczeń sprzętu polskich polityków

Właśnie ogłoszono, że na twitterowy profil Iwony Michałek, polityczki PiS, ktoś się włamał. Podczas, gdy na profilu Michałek mnożą się antypisowskie posty, zastanawiamy się, czy polscy politycy wiedzą, że „poziom zabezpieczeń” nie oznacza stawiania laptopa na stole.

Gdy pewną nocą poseł Paweł Kukiz „utracił kontrolę nad kontem” na Twitterze, internet zaczął generował dowcipy o tym, że przyczyna utraty kontroli był haker o nazwisku Johnny Walker. Tym razem to internet miał rację, choć nie wiemy, jak dokładnie nazywał się hacker, który wpłynął na zdolność Pawła Kukiza do kontrolowania tego, co lało mu się z głowy na klawiaturę. Stosowanie się do zasady „Piłeś? Nie pisz!” powinno być pierwszym poziomem zabezpieczeń kont w społecznościówkach. Ale nie można posądzać kolejnych polityków o to, że przesadzają z substancjami oszałamiającymi tak bardzo, że wstawiają na swoje konta zdjęcia nagich asystentem lub wznoszą antypartyjne hasła.

Poziom zabezpieczeń kont polskich polityków nie wygląda dobrze i każe zadać pytanie o inne zabezpieczenia, nad którymi mogliby mieć kontrolę.

Gołe baby i ***** ***

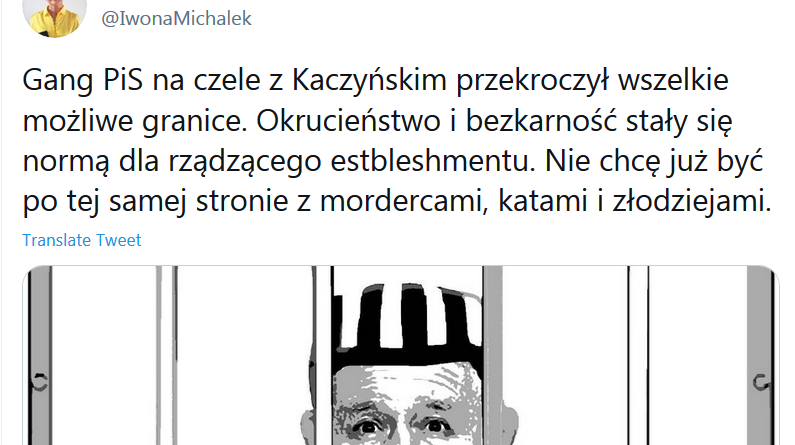

Iwona Michałek jest posłanką i sekretarzem stanu w Ministerstwie Rozwoju, Pracy i Technologii. We wtorek 12 stycznia na jej profilu pojawiła się karykatura szefa jej ugrupowania politycznego i kilka antypisowskich zawołań. Trochę wstyd, więc pani Michałek powiadomiła media o tym, że „(…) doszło do włamania i przejęcia moich kont w mediach społecznościowych oraz publikacji na nich pewnych treści, od których jednoznacznie i kategorycznie się odcinam. Jednocześnie informuję, iż zostały powiadomione odpowiednie służby i podjęte stosowne kroki prawne w tej sprawie.”.

Takie oświadczenie nie jest niczym nowym. Kilka miesięcy wcześniej Joanna Borowiak, posłanka PiS, również straciła dostęp do konta – tak w każdym razie twierdziła. Tym razem nie było ataku na PiSa protestujące na ulicach kobiety: „Możecie sobie protestować, ile chcecie. Jak powiedział Jarosław Kaczyński, zdanie narkomanek-prostytutek i zabójców dzieci nie będzie mieć wpływu na podejmowane decyzje”. Sprawa – jak twierdziła posłanka – została zgłoszona na policję a w odzyskaniu dostępu do konta pomagało m.in. Ministerstwo Cyfryzacji.

To zresztą dość ciekawe, bo artykuł na ten temat, z adnotacją o pomocy Ministerstwa Cyfryzacji, ukazał się 30 października w serwisie TVP Info, a samo Ministerstwo zostało zlikwidowane 7 października. Zapewne nieudana koniunkcja czasów.

W listopadzie na konto posła PiS Marcina Duszka włamał się kolejny tajemniczy haker, który powstawiał zdjęcia posła z jego rzekomą asystentką, również rozebraną. W tym samym miesiącu o włamaniu informował Arkadiusz Czartoryski, kolejny poseł PiS, tym razem całkiem serio martwiąc się o swoje konto, bo nie chodziło o gołe baby ani hasła antypartyjne a o stosunki polsko-litewskie: „Litewskie służby specjalne oskarżają Polskę o szkolenie ekstremistów w celu destabilizacji sytuacji na Litwie” alarmował ktoś poprzez przejęte (przejęte?) konto Czartoryskiego.

I to wszystko byłoby dość śmieszne, momentami nawet bardzo – choć osobiście bardzo współczuję kobiecie, której pośladki stały się orężem przeciwko Duszkowi, bo jestem pewna, że nie godziła się na takie wykorzystanie jej prywatnych zdjęć – ale ostatecznie chodzi o polityków. Czyli ludzi mających dostęp do strategicznych informacji i systemów w państwie.

Poziom zabezpieczeń na wysokości stołu

Zanim zacznę pisać o tym, że konta i służbowe komputery (telefony, tablety…) trzeba zabezpieczać, wspomnę, że część z wszelkich (nie tylko politycznych) tajemniczych „przejęć kont” to zwykłe niedbalstwo i wąż w kieszeni. Wąż w kieszeni ujawnia się wtedy, gdy polityk, który chce być wpływowy, a nie ma dość followersów, wynajmuje szemranej konduity fachmana od shitstormu na socjalach. Zawodowi specjaliści ds. komunikacji w social mediach to nie tylko szlachetna i postępująca etycznie grupa zawodowa, to również ludzie, którzy na chleb zarabiają usługując po prostu temu, kto zapłaci. A czasy mamy ciężkie, więc bywa, że tacy fachowcy łapią każde zlecenie.

To właśnie tacy fachowcy zawodowo obsługują troll-konta, rozpowszechniając treści takie, za jakie im się akurat płaci. Bardzo głośno było o tzw. „małej Emi” czyli Emilii Szmydt, jednej z niewielu powszechnie znanych profesjonalistek od czarnego PR-u w social mediach. „Emi” miała *podobno) swoje problemy psychiczne i zapewne tylko dlatego poznaliśmy jej tożsamość. Inni fachowcy nie szukają sławy, a tylko zarobku.

Bywa więc, że obsługują kilka kont (kilkanaście, kilkadziesiąt) i muszą działać szybko. Jak podawał Spiderweb – w 2015 roku hejterzy pracujący dla ekipy PO dostawali od kilku złotych za post. Mało. Pośpiech w przełączaniu i zarabianiu może więc owocować zwykłymi pomyłkami i sytuacjami, gdy nagle oficjalny profil polityka staje się hejterskim lub gdy parlamentarzysta zaczyna sam prowadzić dialog ze sobą.

Ale takie sytuacje, choć to wstyd i amatorszczyzna, nie zagrażają jeszcze bezpieczeństwu państwa. Przesadzam?

Pomyślcie, co by się stało, gdyby taki „hejter”, „haker” czy „troll” wykorzystywałby do swojej pracy służbowy sprzęt jakiegoś polityka. Pomyślcie też o tym, co by było, gdyby dostęp do jednego konta, np. służącego do logowania się gdzieś dalej, miało kilka osób jak np. wynajęty fachman, asystent w biurze poselskim i całkiem przypadkowy pan Gienek z supportu IT, którego przysłano, bo „coś w komputerze nie działa”.

No i pomyślcie też o tym, ile razy politycy zostawiają swój sprzęt gościnnie włączony i z zalogowanymi sesjami w różnych systemach. W 2012 media informowały o tym, że ówczesny premier, Donald Tusk, trzymał przyklejony na swoim laptopie kartelusik z hasłami dostępu. Zajrzyjcie do zalinkowanego artykułu i popatrzcie na zdjęcia – nie chodzi tylko o niefrasobliwość w przechowywaniu haseł ale i o to, że fotograf zupełnie swobodnie mógł robić zdjęcia wszystkim 20-stu komputerom i temu, co było widoczne na ich ekranach.

Odpalamy rakiety

W związku z ostatnimi wydarzeniami w amerykańskim Kongresie żartowano wielokrotnie, że Donald Trump wzniecił zamieszki niewidziane w USA od 200 lat i strach pomyśleć, co by się stało, gdyby w chęci utrzymania się na stanowisku odpalił rakiety nuklearne. Zadajmy sobie więc to pytanie, patrząc na włamania na konta społecznościówek polskich polityków. Żaden z nich nie dysponuje guzikiem nuklearnym, ale ministrowie i posłowie mają dostęp do systemów, do których nie powinien dostać się nikt niepowołany.

Czy polscy posłowie i urzędnicy państwowi zdają sobie sprawę z tego, jaki powinien być poziom zabezpieczeń takich urządzeń, programów i systemów? Czy wiedzą, że „przejęcie konta” na Twitterze czy FB to tylko zabawna część problemów, które mogą być naprawdę ekstremalnie niezabawne? I czy jest w ogóle ktoś, kto rozumie, czy powinno być bezpieczeństwo i mógłby sprawdzić zabezpieczenia stosowane przez osoby, które mogą mieć wpływ na bezpieczeństwo państwa?